Cyberkriminalität (K)ein Thema für die Praxis

Cyberkriminelle nutzen insbesondere E-Mails, um Schadsoftware in das Praxissystem einzuschleusen.

© iStock/Abscent84

Cyberkriminelle nutzen insbesondere E-Mails, um Schadsoftware in das Praxissystem einzuschleusen.

© iStock/Abscent84

In den Medien finden wir mittlerweile fast täglich Meldungen über kleine oder auch spektakuläre Cyberattacken mit teils gravierenden Auswirkungen auf systemrelevante Einrichtungen des täglichen Lebens und Miteinanders. Überall und zu jeder Zeit, oftmals im Hintergrund, können diese Angriffe stattfinden. Die Gefährdung besteht grenzüberschreitend und weltweit – Landesgrenzen, Mauern und Türschlösser bieten keine Sicherheit. Auch in Deutschland steigt die Zahl von Cyberangriffen, Datendiebstahl und digitaler Sabotage: Nach dem Bundeslagebild des BKA stieg die Zahl der erfassten Cyberstraftaten 2021 um über 12 % bei einer Aufklärungsquote von nur 30 %! Laut Bitkom waren 2020/21 hierzulande neun von zehn Unternehmen von Cyberattacken betroffen. Der jährliche Schaden für die Wirtschaft wird auf 220 Mrd. Euro geschätzt.

Medizinische Zentren und Praxen sind gleichfalls potenzielle Opfer, und die Täter haben leider oft leichtes Spiel: Umfragen zeigen immer wieder, dass bei der Mehrheit der Praxen die digitalen Türen für Cyberkriminelle weit offenstehen. Obwohl schon mit einfachen Massnahmen bis zu 90 % der Attacken verhindert werden können, fehlt es an entsprechender Umsetzung und vor allem Problembewusstsein in den Praxen. Trotz medialer Präsenz von Cyberkriminalität wird das Risko massiv unterschätzt oder gar nicht erkannt. Dies ist dramatisch und nicht nachvollziehbar, da eine Cyberattacke den wirtschaftlichen und beruflichen Ruin bedeuten kann.

Checkliste „Prävention Cyberkriminalität“

- Sichere Firewall für die Hardware

- Aktuelle Virenschutzprogramme für Software

- Sicherer E-Mail-Empfang mit Mailsecurity

- Betriebssystem, Firewall, Virenschutz und Mailsecurity „up to date”

- Sichere Passwörter mit regelmäßiger Aktualisierung

- Zutritts-, Zugriffs- , Zugangs- und Weitergabekontrolle

- Gesichertes WLAN, Netzwerkdosen, USB- und Druckeranschlüsse

- keine private Internetnutzung

- Regelmäßige Datensicherung auf externen Datenträgern

- Regelmäßige Teamsitzungen und Notfallplan

- Professioneller IT-Dienstleister

- Sichere Entsorgung von Datenträgern

Cyberattacken im Alltag

Cyberkriminalität bezeichnet allgemein Straftaten, bei denen die Täter moderne Informationstechnik (IT) benutzen. Im engeren Sinn sind jedoch Straftaten hierunter zu verstehen, die auf Computer, Netzwerke und sonstige Digitalsysteme abzielen. Heikel ist, dass die Täter überall und zu jeder Zeit ihre Angriffe starten können und nicht vor Ort sein müssen. Und die Spuren sind leicht zu verschleiern. Allein oder in kleinen Gruppen agieren die Täter im Verborgenen. Unter dem Schlagwort „Crime as a service“ bieten hochprofessionelle Täter mittlerweile anderen Kriminellen ohne IT-Know-how ihre Dienste an. Zudem ist ein großes Angebot an Viren, Schadsoftware und anderen Materialien für Cyberangriffe im Darknet erhältlich.

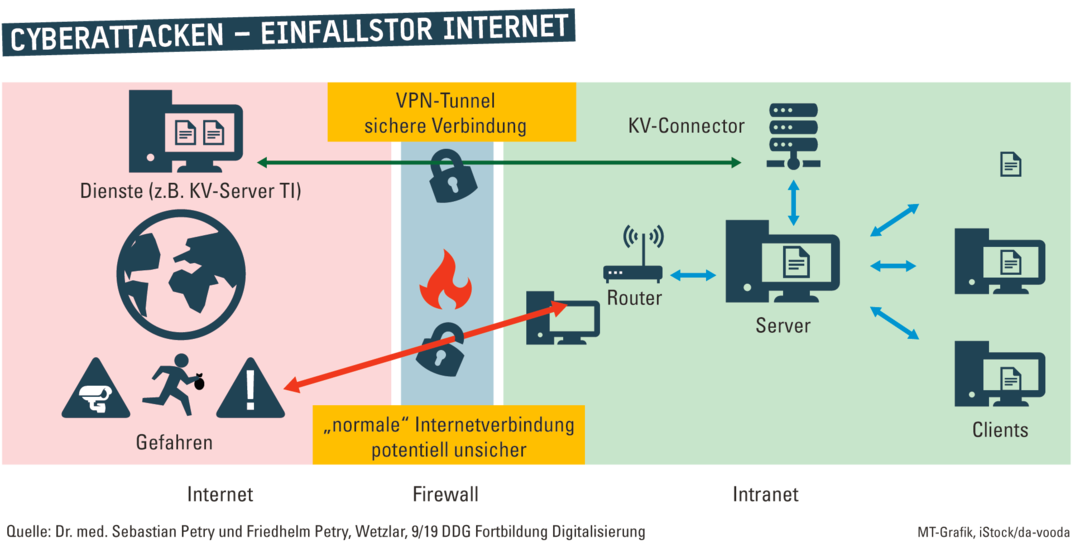

Angriffspunkt Internet

Der neuralgische Punkt für Cyberattacken in medizinischen Einrichtungen ist im Wesentlichen die Anbindung ans Internet mit externer Kommunikation ohne ausreichende Sicherheitsvorkehrungen. Die Sicherung des Praxiszugangs, das Verschließen der Karteikartenschränke, die Schweigepflicht und externe Kommunikation mit Telefon und Brief sind in Zeiten der digitalen Transformation mit Internet, der papierlosen Praxis, der Telematikinfrastruktur und elektronischer Kommunikation nicht mehr ausreichend. Schon der herkömmliche Datenaustausch (Fax, Brief, Telefon) ist schwer zu kontrollieren.

Eine Internetverbindung stellt noch mal eine neue Dimension dar, da ein unautorisierter Eingriff jederzeit und zunächst unbemerkt erfolgen kann – auch nachts oder am Wochenende und während anderer Kommunikation. Zur Kontrolle der Verbindungen sind daher neue technische Maßnahmen erforderlich.

Die Phantasie und Vorgehensweise der Cyberkriminellen ist unterschiedlich, zielt aber letztendlich darauf ab, ein funktionierendes System zu sabotieren und über Erpressung finanzielle Vorteile zu erlangen. Industrie, internationale Firmen, Banken, Kliniken, staatliche Einrichtungen, öffentliche Infrastruktur der systemrelevanten Versorgung und Kliniken sind sicherlich bevorzugte, finanziell lohnende Ziele für Cyberangriffe. Zwar sind diese Einrichtungen aufgrund ihrer ausgiebigen digitalen Infrastruktur am vulnerabelsten, sie verfügen aber auch über effektive Sicherheitsmaßnahmen.

Daher verwundert es nicht, dass zunehmend mittlere und kleine Betriebe, MVZs, medizinische Einrichtungen der Grundversorgung und vor allem Arztpraxen in den Fokus der Kriminellen geraten. Mit zunehmender Digitalisierung, technischen Erfordernissen und notwendiger externer Kommunikation über neue Medien und den gesetzlichen Vorgaben fehlen oft ausreichende Sicherheitsmassnahmen.

Neben nicht vorhandenem Problembewusstsein sind mangelnde Bereitschaft, sich mit dem Thema Cyberkriminalität auseinanderzusetzen und Massnahmen zur Abwehr umzusetzen, und menschliche Faktoren die größten Risiken in den Praxen. Aus dem Alltag einer Diabetologischen Schwerpunktpraxis (DSP) möchte ich kritische Punkte sowie praktische Hilfen aufzeigen und für das Problem sensibilisieren.

Abgesehen von spontanen Aktionen ohne großen Aufwand, werden die meisten kriminellen Operationen gut und zielgerichtet vorbereitet. Kriminelle haben sehr viel Zeit und sammeln oft über Wochen und Monate Informationen über ihre Opfer: Wie ist die Struktur der Praxis? Wer ist in verantwortlicher Position? Wer sind die Mitarbeiter? Welche Dienstleister sind eingebunden? Welche Geschäftskontakte und Besonderheiten bestehen? Welche Schwachstellen sind vorhanden?

Anzeichen für einen Cyberangriff

In der Regel werden all diese Informationen über frei zugängliche Daten im Netz bzw. direkt vor Ort oder per Telefon gesammelt und zusammengetragen. Sie werden entweder selbst genutzt oder zum Verkauf angeboten. Der eigentliche Angriff erfolgt dann zu einem späteren Zeitpunkt, nach Wochen oder Monaten, wenn man einen solchen Angriff am wenigsten erwartet.

Mögliche Hinweise für einen Angriff auf Ihr System sind eher unspektakulär und werden als normale Störungen im Netz wahrgenommen: Das System und die Rechner arbeiten langsamer, Dateien und Programme lassen sich nicht öffnen, Programme reagieren nicht mehr, PCs stürzen ab oder starten neu, Home-Office-Plätze verlieren die Verbindung zum Server, ein fremder Nutzer erscheint im System, die Anmeldung funktioniert nicht, die Passwörter (insofern vorhanden) werden nicht mehr akzeptiert, verdächtige Mails erreichen die Praxis, vermeintlich kostenlose Angebote im Netz zur Datensicherheit und vieles mehr. Hier ist höchste Aufmerksamkeit erforderlich!

Bedrohung via Ransomware

Ransomware (Schadprogramme, mit denen ein Eindringling den Zugriff des Computerinhabers auf Daten, deren Nutzung oder auf das ganze IT-System verhindern kann) ist unverändert die Hauptbedrohung und verzeichnete in 2021 einen signifikanten Anstieg. Solche Ransomeware, aber auch Trojaner und Viren sind meist in vermeintlich harmlosen Dateien, Programmen oder E-Mail-Anhängen versteckt. Die Schadsoftware wird so auf den Server über verbundene PCs (Clients), Smartphones, Heimanbindung oder sonstige verbundene IT-Geräte eingeschleust. Ransomware verschlüsselt Dateien, sodass der PC für den Eigentümer nicht mehr nutzbar ist. Die kryptierte Variante zeigt einen Countdown auf dem Bildschirm, der anzeigt, wann die Dateien gelöscht werden, falls kein Lösegeld gezahlt wird.

E-Mails sind hierfür das Trojanische Pferd und klassische Einfallstor in die Praxis. Die Zeiten plumper E-Mails in schlechtem Deutsch von ausländischen Absendern, einschlägigen Angeboten sowie plumper Erpressung sind längst vorbei. Die Kriminellen sind technisch hoch ausgerüstet auf dem neuesten Stand und arbeiten hochprofessionell. Sie benutzen E-Mail-Adressen von Ärzten, Kliniken, Banken, Lieferanten, Dienstleistern, Freunden und anderen seriösen Personen. Die Schadsoftware (Malware) versteckt sich in Anhängen der E-Mail oder in Links. Bewerbungen, Rechnungen, Angebote, Mahnungen, Schreiben von Rechtsanwälten, Banken und selbst von staatlichen Institutionen werden zum Einschleusen der Malware genutzt.

E-Mails: Vorsicht ist geboten

- Überprüfen Sie daher, ob der Absender authentisch ist, insbesondere bei bekannten Absendern (z.B. Telekom, Banken, Dienstleistern, Kollegen, Freunden etc.).

- Öffnen Sie nur solche Anhänge, deren Absendern Sie vertrauen!

- Keine ausführbaren Dateien (bspw. .exe, .zip oder .doc) öffnen!

- Führen Sie einen Virencheck durch. Auf www.virustotal.com, einem kostenlosen Service von Google, können verdächtige Dateien auf Virenbefall (über 70 Virenscanner) geprüft werden.

- Ein separater einfacher Rechner (Stand-alone-Lösung) mit physischer Trennung vom Praxisnetz und entsprechender Anti-Virus-Software und Mailsecurity zur Bearbeitung der E-Mails ist eine sichere, jedoch auch etwas zeitaufwendige Option. Wir nutzen diese Möglichkeit erfolgreich seit einem Cyberangriff mit Malware vor 2 Jahren. Der Mehraufwand zahlt sich aus. Nach Sichtung und Check auf Schadsoftware werden die Mails weitergeleitet bzw. bearbeitet. Auch das Problem einer programmierten Verzögerung zur Aktivierung der Malware wird hierdurch verbessert.

- Aktuelle Mailsecurity für alle E-Mail-Adressen ist zwingend erforderlich, die Windows-Antiviren-Software ist nicht ausreichend.

- Verdächtige Mails sollten sofort gelöscht und nicht weitergeleitet werden (z.B. Ketten-E-Mails mit Virenwarnung).

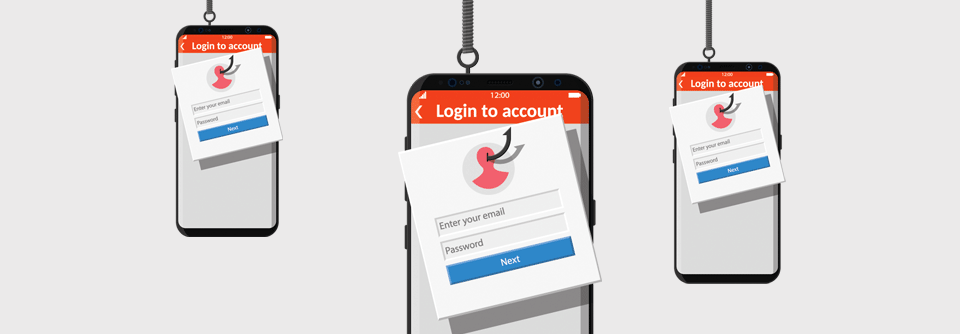

Über Trojaner und Phishing-Attacken versuchen die Täter, Internet-Nutzerdaten der Opfer zu erhalten. Über E-Mails oder soziale Netzwerke mit Hinweisen auf „Überprüfung der Identität“ werden Phishing-Links aktiviert. Entweder werden die Daten selbst genutzt oder zum Verkauf angeboten. Im Darknet leicht erhältliche digitale Identitäten dienen als scheinbar seriöse Adressen. Die Täter können zum Schaden der Opfer Waren einkaufen, Bestellungen aufgeben, Geldtransfers veranlassen und vieles mehr.

Bleiben Sie also misstrauisch! Öffnen Sie keine verdächtigen E-Mails oder Links. Fragen Sie bei den vermeintlichen Absendern (Bank usw.) nach!

Aushorchen per Telefon

Nach dem E-Mail-Verkehr ist für mich das Telefon der nächste kritische Punkt zur Prävention von Cyberattacken. Kriminelle versuchen über das Telefon, wichtige Informationen über die Praxis zu erhalten:

Wer arbeitet in der Praxis in welcher Funktion? Welches Steuerbüro und welcher IT- Dienstleister ist zuständig? Welche PVS wird benutzt und wer ist der Betreuer? Wann ist wer im Urlaub? Welche sonstigen Dienstleister (Labore, Praxiszubehör- und Büroartikellieferanten) sind vorhanden?

Mit den gesammelten Informationen wird dann versucht, Schadsoftware im Rahmen angeblich regulärer Korrespondenz gezielt zuzustellen. Auch ein Anruf vom vermeintlichen IT-Betreuer oder PVS-Anbieter mit der Bitte um einen Zugang zum System über Remote-Programme wie Teamviewer ist eine beliebte Variante („Wir müssen nur einmal kurz etwas überprüfen“). Wie verhalten sich Ihre Mitarbeiter in einem solchen Fall? Werden Sie gefragt? Aus eigener leidlicher Erfahrung möchte ich Ihnen klare Regelungen empfehlen und nahelegen, die Richtlinien der Datensicherheit konsequent umzusetzen:

- Kein Zugang per Teamviewer für „Externe“ auf telefonischen Kontakt hin!

- Jeder Zugang per Teamviewer ist Chefsache und muss ausdrücklich genehmigt werden!

- Jeder genehmigte externe Systemzugang ist zu protokollieren!

- IT-Administrator und PVS-Dienstleister haben ihre festen Zugänge und rufen nie (!) über Telefon mit der Bitte um Zugang an.

- Alle anderen notwendigen Arbeiten von Dienstleistern (EKG, Diabetessoftware, Labor usw.) zur Wartung und Aktualisierung von Programmen sind ausschließlich nach Absprache und Aufsicht mit dem verantwortlichen IT-Betreuer möglich!