Elektronische Patientenakte Ärztinnen und Ärzte als Risikofaktor

Das Frauenhofer Institut konnte bislang 21 Schwachstellen im ePA-Konzept der Gematik benennen.

© James Thew – stock.adobe.com

Das Frauenhofer Institut konnte bislang 21 Schwachstellen im ePA-Konzept der Gematik benennen.

© James Thew – stock.adobe.com

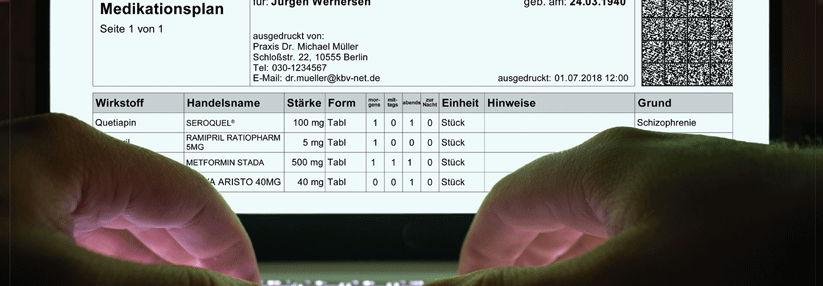

Die Zugriffsberechtigungen von Ärztinnen und Ärzten auf die elektronischen Patientenakten all jener Patientinnen und Patienten, die keinen Widerspruch gegen die ePA eingelegt haben, stellen „eine Herausforderung für das Gesamtsystem“ dar. Das sagt das Forschungsteam des Fraunhofer-Instituts für Sichere Informationstechnologie SIT, das im Auftrag der Gematik als Gesamtverantwortlicher für die Telematikinfrastruktur das Sicherheitskonzept der ePA überprüft hat. „Ein unzureichend gesichertes Primärsystem genügt, um einen Datenverlust herbeizuführen, auch wenn die betroffenen Personen nie bei dem entsprechenden Leistungserbringer tatsächlich behandelt wurden“, wird im Gutachtens zu dieser mit „mittel“ bewerteten Schwachstelle ausgeführt.

Insgesamt hat das Institut 21 Schwachstellen im ePA-Konzept der Gematik benannt. Davon wurden vier mit „hoch“ bewertet, weitere sechs „mittel“ und elf „gering“ eingestuft. Im Gesamtergebnis sei die Systemarchitektur „angemessen“, ließe sich jedoch verbessern.

Zu den hoch bewerteten Schwachstellen gehört die Regelung, dass Gegenmaßnahmen bei neu auftretenden Schwachstellen an Wochenenden erst nach 72 Stunden erfolgen müssen. Außerdem hoch bewertet wird, dass die Berechtigungen der Mitarbeitenden der Aktensystembetreiber – hierzu zählen auch Krankenkassen – einen gleichzeitigen Angriff auf die Server wie auf die Backups der Masterkeys möglich machen und so Daten unwiderruflich zerstören könnten. Auch, dass Mitarbeitende über so viele (Zutritts-)Berechtigungen verfügen, dass sie zentrale Komponenten angreifen könnten, wird als kritisch beurteilt, genauso wie, dass Softwareentwickler und Hardwarehersteller unkontrolliert z. B. Schadcode einschleusen können.

Ärztinnen und Ärzte auf der Liste „potenzielle Angreifer“

Um die Schwachstellen bewerten zu können, hat das Expertenteam zunächst die potenziellen Angreifer des Systems ausfindig gemacht. Auch hier werden die Leistungserbringer im Mittelfeld verordnet: Da Niedergelassene und Ärztinnen und Ärzte in Krankenhäusern über das Primärsystem direkten Zugriff auf die ePA haben, könnten sie ihre Berechtigungen missbrauchen, um auf die Patientenakten zuzugreifen, so das Institut. Der Anreiz für Leistungserbringer könnten dabei finanzielle Vorteile sein.

Weil Ärztinnen und Ärzte dabei auf eine Vielzahl an Patientenakten zugreifen können, seien sie außerdem ein interessantes Angriffsziel für Kriminelle, die von außen kommen. Mögliche Angriffe laufen dann über Diebstahl oder über das Auslesen und Kopieren des elektronischen Praxisausweises (SMC-B) oder des elektronischen Heilberufsausweises (HBA) auf das PVS. Genauso erfolgreich seien aber auch Brute-Force-Angriffe, Phishing, Social-Engineering oder die Platzierung von Malware im Netzwerk der Praxis, um Zugriff auf ein Benutzerkonto erlangen. Mit Blick auf die verschiedenen Angriffsmöglichkeiten im Zusammenhang mit den Leistungserbringern wird deren Relevanz in der Kategorie Angreifer als mittelgroß eingeschätzt.

Auch Schadenswille kann motivieren

Ähnlich verortet wird das Risiko, das von den Beschäftigten der Leistungserbringer, der verschiedenen Dienstbetreibern (z. B. Signatur- und E-Rezept-Fachdienst) und der Hersteller von KIS-und PVS-Systemen ausgeht. Und auch bei den Ombudsstellen vermutet man ein Interesse am finanziellen Profit, aber auch in der „Neugierbefriedigung oder einer negativen Gesinnung gegenüber versicherten Personen“. Gleichermaßen in die Kategorie mittleres Risiko fallen Cyberkriminelle, die auf finanziellen Gewinn durch Datenverkauf oder Erpressung aus sind, sowie Hacktivistinnen und Hacktivisten, die das System diskreditieren wollen, so das Institut.

Potenzielle Angreifer mit einer hohen Relevanz dagegen seien insbesondere Insider wie Mitarbeitende der Hersteller und Betreiber des Aktensystems wie der Krankenkassen. Sie verfügen über teils umfassendes Wissen, das ihnen gezielte Angriffe relativ leicht macht. Hoch sei auch das Risiko, das von Hackerangriffen ausgeht, die das System aus Prestigegründen kompromittieren. Für Angriffe durch Regierungsorganisationen hat das Institut „in Absprache mit der Gematik“ festgelegt, dass diese nicht relevant sind.

Was hat das Fraunhofer-Institut geprüft?

Das ePA-Sicherheitskonzept der Gematik soll Angriffe wie unbefugtes Lesen, Manipulieren, Löschen oder unzugänglich Machen der Akte genauso wie Rückschlüsse auf Krankheiten z. B. über Rezepte oder Untersuchungen verhindern. Geprüft wurden vom Fraunhofer-Institut jedoch nur konzeptionelle Schwachstellen, keine konkreten Implementierungen. Das Institut empfiehlt, eine solche Prüfung der Implementierung z. B. als Penetrationstest oder Code Review durchzuführen, sobald die Umsetzungen der Anforderungen in Soft- und Hardware bereitstehen.

Als schutzbedürftig haben das Expertenteam System und Inhalte der Akten identifiziert sowie die Zugriffsbefugnisse, die Widerspruchsfunktion für Patientinnen und Patienten, die Geräte, die digitalen Identitäten, die Metadaten sowie die privaten Schlüssel und Masterkeys.

Mit Blick auf den Risikofaktor Primärsysteme legen die Experten verpflichtende Maßnahmen nahe, wie sie in einem aktuellen Leitfaden bereits als Empfehlungen ausgesprochen werden. Außerdem sollen weitere übliche Anforderungen wie ein sicheres Verfahren zur Benutzerauthentifizierung, das Erzwingen sicherer Passwörter und das automatische Sperren von Sessions bei Inaktivität verpflichtend umgesetzt werden. Darüber hinaus sollen Vorgaben für die Softwareentwicklung und zur Protokollierung von Anomalien erfolgen sowie regelmäßige Penetrationstests verpflichtend werden. Nach Aussagen der Gematik wurden bereits Maßnahmen ergriffen, um die in der Analyse identifizierten Schwachstellen zu beheben.

Quelle: Medical-Tribune-Bericht