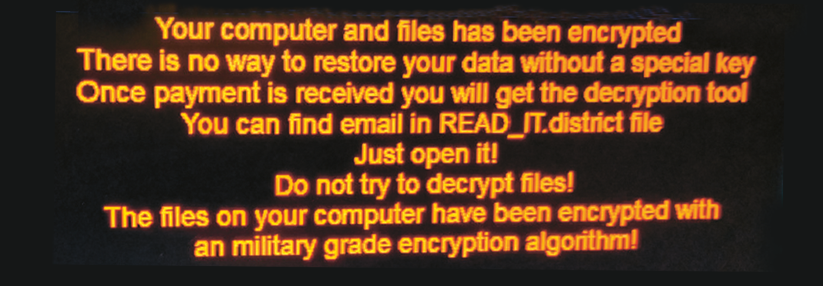

Krankenhäuser und Arztpraxen sind ein beliebtes Angriffsziel von Kryptotrojanern

Erpressungsversuche über Ransomware boomen. Die Verschlüsselung führt zum Totalausfall aller Systeme.

© nicescene – stock.adobe.com

Erpressungsversuche über Ransomware boomen. Die Verschlüsselung führt zum Totalausfall aller Systeme.

© nicescene – stock.adobe.com

Zuerst fallen nur ein paar Befundarbeitsplätze in der Radiologie aus. Dann werden es mehr. Auf einmal ein Totalausfall der CT-Bildgebung. Der Virus, der über einen USB-Stick eingeschleust wurde, breitet sich aus. Immer mehr Rechner des Hauses werden von ihm befallen – Belegungspläne werden an die Wand gemalt, es dürfen keine Notfallpatienten mehr aufgenommen werden und kritische Patienten müssen in andere Kliniken verlegt werden.

Dieses Szenario spielte sich Anfang Februar in der Berliner Charité ab – zum Glück nur als Übung. Zwei Jahre zuvor waren solche Szenen im Lukas-Krankenhaus in Neuss erschreckende Realität. In dem als digitalem Vorzeigekrankenhaus geltenden Haus hatte sich ein Er…

Bitte geben Sie Ihren Benutzernamen und Ihr Passwort ein, um sich an der Website anzumelden.