„Das klingt vielleicht nicht nach Rocket Science“, so Peuker, doch habe die Charitè so viel in Sachen Cybersicherheit aufholen können. Heute gebe es mit der Stabsstelle Informationssicherheit, der Datenschutzabteilung und dem Datenschutzmanagement 15 Personen außerhalb der IT, die sich auf organisatorischer Ebene um Datenschutz und Informationssicherheit kümmern – obwohl keine der Maßnahmen in einer DRG-Pauschale mitfinanziert sei. Zu den technischen Maßnahmen gehörten die Separierung von Netzwerksegmenten, die Schaffung von Redundanz durch zwei Rechenzentren und der Endgeräteschutz über z.B. Rechtetrennung, lokale Firewalleinstellung und verbesserte Antivirenlösungen. Dazu sei ein Mobile Device Management implementiert worden – „die Zukunft ist nicht nur digital, auch mobil“, so Peuker.

Den Ausnahmezustand üben – wer ist eigentlich betroffen?

Ziel der Stabsübung Anfang des Jahres sei es dann gewesen, Abläufe im Falle eines möglichen Eingriffs zu üben und die von der IT ergriffenen Maßnahmen zur technischen Bewältigung des Szenarios mit der Krisenstabsarbeit im Krankenhaus zu verzahnen. Wie verhalten sich Ärzteschaft, Pflegekräfte und anderes Personal, welche Maßnahmen müssen ergriffen werden? Welche Bereiche sind von einem solchen – vermeintlich rein technischen – Szenario überhaupt betroffen?

Auch das evangelische Krankenhaus in Gießen ist Vorreiter in Sachen „Neuland“. Das papierarme Krankenhaus verfolgt schon länger eine gezielte Digitalisierungsstrategie, die digitale Visite ist längst Teil der Prozesse. Sebastian Polag ist Geschäftsführer der Klinik. Er hat die Hacker sogar selbst eingeladen. Allerdings musste er sie auch bezahlen (im sehr niedrigen fünfstelligen Bereich): Die Berufshacker sollten für ihn einen Offsite- und einen Vor-Ort-Pentest durchführen, also Penetrationstests, die Sicherheitslücken ausfindig machen.

Bevor er den Profihackern aber am 13. August 2018 für 48 Stunden freie Hand ließ, erfolgte eine Selbsteinschätzung, die Sicherheitsentscheidungen nach sich zog. Dazu gehörte die konzernweite Sperrung der USB-Ports, die Erhöhung der E-Mail-Sicherheit über die Sperrung von Anhängen, die Verschlüsselung aller Mobile Devices, die Aktualisierung des Netzwerkplans und die Überprüfung von Firewalls, Servern, Switches, WLAN und Firmware.

Die größten Schwachstellen verstecken sich in der Software!

Dank dieser Vorbereitung ist es den Hackern – die auch in leere Büros eindrangen und z.B. über den Drucker Eingang suchten – tatsächlich nicht gelungen, in das System einzudringen. Von außen also kein Zugriff möglich. Von innen hingegen konnten sie Schwachstellen nutzen, etwa die unzureichende Trennung der internen Cluster, was einem Angreifer der Strahlentherapie auch gleich noch den Zugriff auf die Herzkatheter ermöglichen könnte.

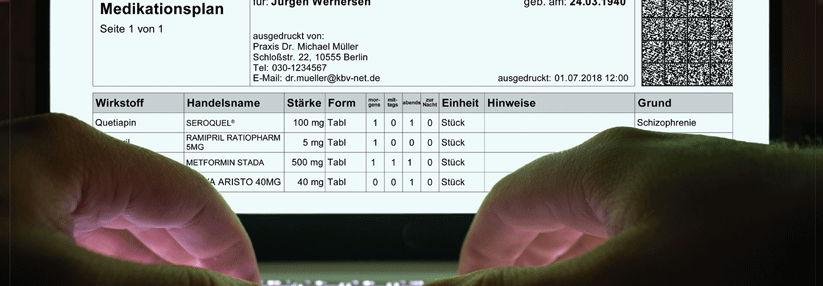

Das Bemerkenswerte sei aber gewesen, so Polag, dass sich zugekaufte Software als die größte Schwachstelle offenbarte: das Krankenhausinformationssystem, die Patientenakten, Archivsysteme und medizintechnische Software und Applikationen. Das Krankenhaus zog hieraus eine harte Konsequenz: Bei relevanter Software führt das Haus heute Pentests auf eigene Kosten durch, um sich keine Sicherheitslücken ins Haus zu holen. Erschreckend.

In den Praxen lassen Mitarbeiter den Virus oft selbst rein

Und bei den Niedergelassenen? Ein- bis zweimal in der Woche wird beim bayerischen Landesamt für Datenschutz ein Unternehmen – darunter viele Arztpraxen – mit der Schreckensmeldung vorstellig, das System sei von einem Schadprogramm befallen. Häufigstes Einfallstor für Schadprogramme ist die „Schwachstelle Mensch“, sagt Andreas Sachs, der beim Bayerischen Landesamt für Datenschutz für Cybersicherheit und Technischen Datenschutz verantwortlich ist.

Der klassische Fall beginnt mit dem Mitarbeiter, der einen Anhang öffnet, weil in der E-Mail auf eine offene Rechnung verwiesen wird. Diese Mails können täuschend echt geschrieben sein und sogar von einem bekannten Account stammen. Der Mitarbeiter kann die Rechnung nicht zuordnen, er vermutet eine falsche Adressierung und löscht die Mail. Da der Antivirenscanner nicht angeschlagen hat, denkt er sich nichts. Doch im Hintergrund macht der Schadcode seine Arbeit. Manche Eindringlinge sind heute sogar in der Lage, im Vorfeld den Kontostand der Praxis oder des Krankenhauses auszuspähen, um eine Summe exakt in der zur Verfügung stehenden Höhe zu fordern, so der Experte.

Selbst die Datensicherung kann vom Virus befallen sein

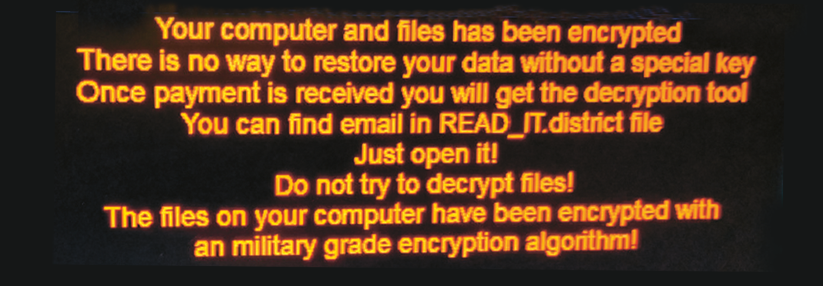

Verschlüsselt sind dann auch Dateien auf den zentralen Servern und ganze Datenbanken. Mit einer funktionierenden Datensicherung gibt es eine Chance, das System wieder zum Laufen zu bringen. Aber das dauert in der Regel mehrere Tage und es ist auch nicht gewiss, dass es funktioniert: Größere Einrichtungen werden heute von so gewitzten Programmen angegriffen, dass auch die Datensicherungen vor der heimtückischen Verschlüsselung nicht sicher sind.

Um für diese realen Bedrohungen Awareness zu schaffen, führt das Bayerische Landesamt gerade gezielt Prüfungen in Arztpraxen durch. Dabei schauen sie auf die technische und organisatorische Eignung und Wirksamkeit der automatisierten Back-ups und die Praxis des Zurückspielens von Back-ups, den Anschluss des Praxisverwaltungssystems oder von Netzwerklaufwerken an das Internet und die Sensibilisierung der Mitarbeiter zum Thema Kryptotrojaner und Phishing.

Als Zwischenergebnis konnte die Behörde schon festhalten, dass die Praxis-IT oft ans Internet angeschlossen ist, sodass eine Infektion durch Ransomware nicht nur wahrscheinlicher ist, sondern bei Befall auch mit einem größeren Schadensausmaß zu rechnen ist. In einigen Praxen waren offensichtlich auch die Back-up-Konzepte nicht ausreichend und es fehlten Routinen, Übungen und Tests des Einspielens von Datensicherungen. „Einziger Lichtblick der Prüfung“ sei gewesen, dass die Arztpraxen von der Bedrohung durch Ransomware wussten. Das ist gut – es reicht aber leider nicht.

Erpressungsversuche über Ransomware boomen. Die Verschlüsselung führt zum Totalausfall aller Systeme.

© nicescene – stock.adobe.com

Erpressungsversuche über Ransomware boomen. Die Verschlüsselung führt zum Totalausfall aller Systeme.

© nicescene – stock.adobe.com