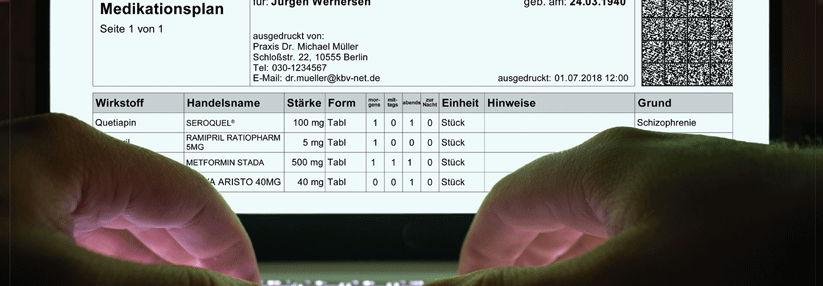

Homeoffice und TI-Anbindung Braucht die Praxis Hardware-Firewalls?

Hardware-Firewalls können Netzwerkgeräte isolieren, um unzulässige Zugriffe zu verhindern.

© madedee – stock.adobe.com

Hardware-Firewalls können Netzwerkgeräte isolieren, um unzulässige Zugriffe zu verhindern.

© madedee – stock.adobe.com

Bei klassischen Firewalls geht es darum, Systeme und deren Kommunikation voneinander abzuschotten. Wenn Geräte oder Software-Dienste nicht über das Netzwerk erreichbar sind, können sie auch nicht über das Netzwerk angegriffen werden. Netzwerke, egal ob privat oder geschäftlich genutzt, sollten so wenig Angriffsmöglichkeiten wie möglich bieten. Dienste, die nicht benötigt werden, sollten man abschalten oder durch eine Firewall isolieren.

Private Netzwerkanschlüsse stellen üblicherweise keine Dienste im Internet zur Verfügung. Daher ist es üblich, dass Router von Heimnetzwerken den Netzwerkzugriff vom Internet zum internen Netz blockieren. Das Netzwerk wird also auch ohne Hardware-Firewall gegen Zugriffe aus dem Internet geschützt.

Es fehlt jedoch der Schutz und die Isolierung der Geräte innerhalb des Netzwerkes. Wenn Angriffe innerhalb des internen Netzwerkes erfolgen, ist kein Schutz durch die integrierte Firewall der Heim-Router beziehungsweise der durch die Internetanbieter gestellten Router gegeben.

Ein derartiger Schutz kann durch Software-Firewalls erreicht werden. Solche Firewalls sind bei vielen Systemen wie etwa bei aktuellen Windows Betriebssystemen standardmäßig aktiv.

Aber nicht jedes Gerät kann mit einer integrierten Firewall geschützt werden. So bieten zum Beispiel Drucker eine Vielzahl von verschiedenen Netzwerkdiensten an, ohne die Möglichkeit zu offerieren, diese zu begrenzen oder deren Nutzung auf nur wenige Netzwerkteilnehmer einzuschränken. Um diese Geräte zu schützen, wird eine externe Firewall-Lösung benötigt. Dedizierte Firewalls bieten die Möglichkeit, Zugriffe zu regulieren und einzuschränken, unabhängig von den Geräten, die daran angeschlossen sind.

Hardware-Firewalls können zentral verwaltet werden

Je nach Anzahl der Geräte mit Software-Firewalls kann es dann aber zu einem erheblichen Verwaltungsaufwand kommen, wenn jedes System einzeln konfiguriert werden muss. Hardware-Firewalls bieten die Möglichkeit einer übersichtlichen, zentralen Verwaltung.

Es ist außerdem sinnvoll, große Netzwerke in einzelne Teilbereiche zu unterteilen. Nicht jedes System muss auf alle Systeme zugreifen können – daher kann die Auswirkung erfolgreicher Angriffe innerhalb eines Netzwerkes durch Segmentierung stark eingegrenzt werden. Netzwerksegmentierung mit dem Ziel, in einen privat und einen geschäftlich genutzten Teil aufzuteilen, kann bei vielen Heim-Routern durch ein Gast-Netzwerk realisiert werden. Eine Unterteilung in viele Einzelsegmente wird hingegen besser durch den Einsatz von Hardware-Firewalls erreicht.

Wenn Dienste dauerhaft über das Internet zur Verfügung gestellt werden (müssen), werden im professionellen Bereich die hierzu notwendigen Server oft vom eigentlichen Netzwerk separiert. Wird der Internetanschluss über ein Modem ohne integrierte Firewall oder Adressübersetzung (NAT) realisiert, ist ebenfalls eine zusätzliche (Hardware-)Firewall notwendig.

Kleine Netzwerke sind oft schon hinreichend geschützt

In kleinen Netzwerken kann der Schutz durch eine im Router integrierte Firewall in Kombination mit Software basierten Firewalls auf den Endgeräten bereits einen hinreichenden Schutz bieten.

Bei einigen Netzwerken ist es hingegen sinnvoll, Hardware-Firewalls für die Isolation der Netzwerkgeräte einzusetzen. Das trifft insbesondere zu, wenn sie besonders groß sind oder sie öffentlich über das Internet erreichbare Dienste zur Verfügung stellen. Darüber hinaus wird deren Einsatz empfohlen, wenn nicht vertrauenswürdige Geräte oder Nutzer Zugriff erlangen können.

Viele Hardware-Firewalls bieten neben der eigentlichen Isolation der Netzwerke auch zusätzliche Schutzmaßnahmen, Überwachungsmöglichkeiten oder Dienste zur Lastverteilung im Netzwerk an, die bei dem Betrieb, der Administration und dem Schutz der Netzwerke helfen können.

Leser fragen Experten